La sécurité numérique s’impose comme un enjeu majeur pour les entreprises en Europe, avec la mise en place de nouveaux textes réglementaires tels que DORA, NIS 2 et CRA ; des textes qui visent à renforcer la confiance dans les services publics numériques et dans une économie désormais largement digitalisée.

Mais, quels sont les impacts concrets de ces directives pour les entreprises ? Quels sont les domaines concernés et les étapes clés pour se préparer ? Nos experts vous répondent.

DORA, CRA et NIS 2 marquent une étape importante dans le renforcement de la cybersécurité et de la résilience numérique en Europe. Ils participer à renforcer la stabilité des services essentiels des états de plus en plus dépendants du numérique et la confiance dans l’économie numérique.

Afin de faciliter leur compréhension, nous vous proposons un tableau synthétique regroupant les informations essentielles à retenir : entreprises concernées, principales exigences, date d’entrée en vigueur…

|

|

NIS 2 Network & Information Security 2 |

DORA Digital Operational Resilience Act |

CRA Cyber Resilience Act |

|

Type |

Directive européenne |

Règlement européen |

Règlement européen |

|

Entreprises concernées |

ET

|

|

|

|

Principales exigences |

|

|

|

|

Date d’entrée en application |

Octobre 2024 |

Janvier 2025 |

2027 |

|

Autorités en France |

ANSSI |

ACPR, AMF, Banque de France |

ANSSI ? Nomination à confirmer |

|

Sanctions |

Minimum : 1,4 % du CA mondial ou 7 M€ |

Proportionnelles aux revenus |

Maximum : 15 M€ ou 2,5 % du CA mondial |

|

Remarque |

Dans l’attente de la transposition nationale |

– |

– |

ANSSI : Agence nationale de la sécurité des systèmes d’information

ACPR : Autorité de contrôle prudentiel et de résolution

AMF : Autorité des marchés financiers

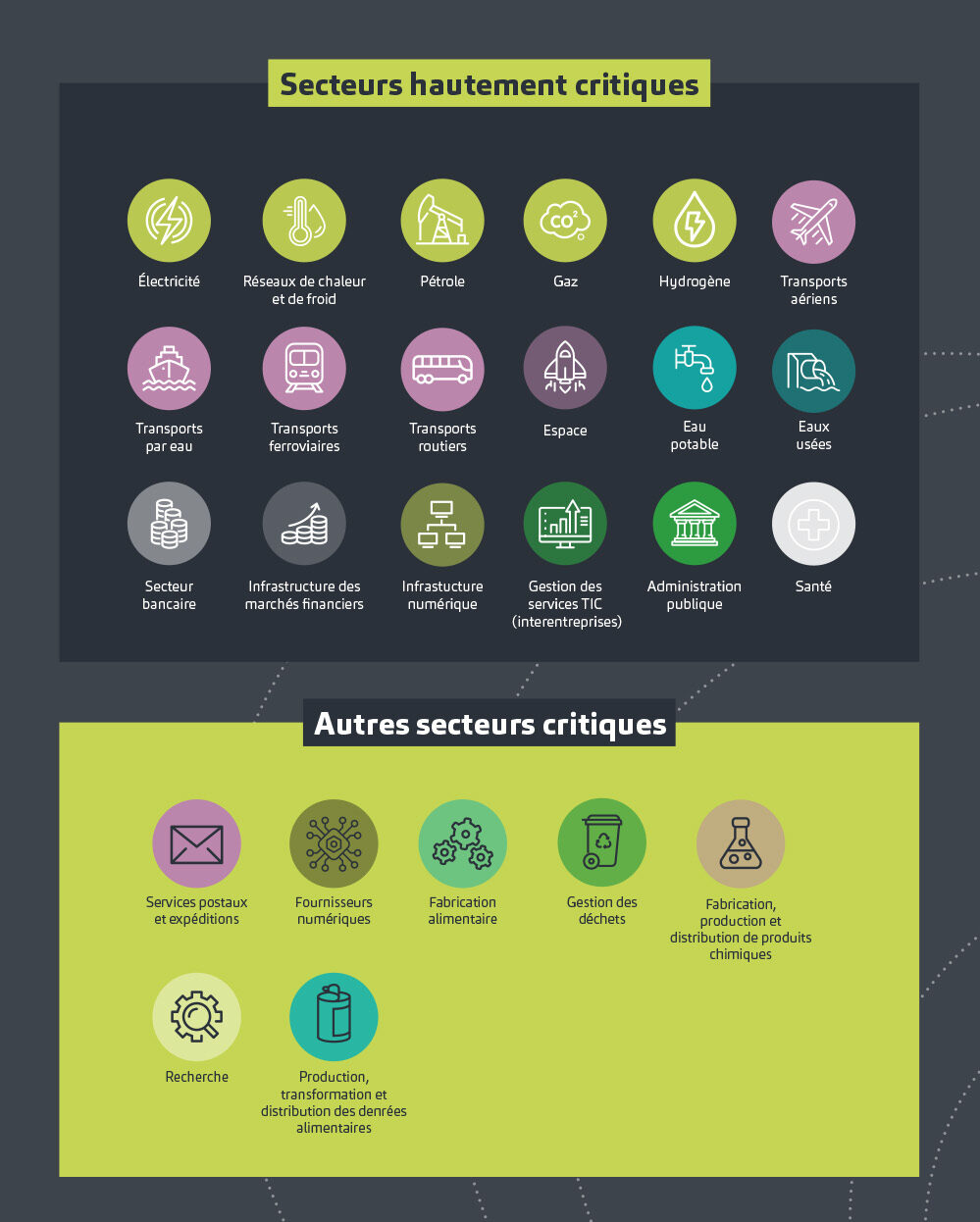

*Détail des secteurs critiques concernés par NIS 2

Chacun des 3 textes a des spécificités, mais un tronc commun fort s’appuyant sur 2 grands axes de travail :

Le management de la sécurité numérique

- Mettre en place et maintenir une cartographie des systèmes d’information

- Avoir une approche par les risques numériques et amélioration continue

- Déployer une gouvernance et organisation (rôles et responsabilités) adaptées à l’entreprise

- Formaliser et communiquer un corpus documentaire (politiques, procédures) et indicateurs de pilotage associés

- Sensibiliser l’ensemble des parties prenante de l’organisation aux risques numériques

La sécurité opérationnelle

- Renforcer les fondamentaux de cybersécurité en lien avec le guide d’hygiène de l’ANSSI

- Mettre en place les principes de défense en profondeur pour se protéger contre les attaques complexes et/ou ciblées

1. Intrusion initialeVecteurs associés ci-dessous / portes d’entrée – surfaces d’attaque |

2. Propagation de l’attaqueVecteurs associés ci-dessous |

3. Résilience pour l’entreprise cibléeVecteurs associés ci-dessous |

|

Accès distants / VPN |

Systèmes d’Identités / Annuaires |

Analyse comportementale des composants (supervision) |

|

Applications web gérées par la DSI et publiées sur internet |

Applications et serveurs vulnérables ou obsolètes |

Collecte et corrélation des logs des composants du SI |

|

Poste de travail / navigation internet / mail malicieux (phishing, …) |

Segmentation et cloisonnement du réseau |

Plans de réponse |

|

Interconnexion avec des tiers (infogérants…) |

Comptes à privilèges, dont comptes de services |

Sauvegarde et restauration |

|

Environnement Cloud (O365, Salesforce…) |

Trafic sortant vers internet |

Continuité d’activité, gestion de crise et entrainement |

|

Réseau Wifi |

||

|

Equipement non géré par la DSI : poste personnel ou équipement de prestataires |

||

|

Déploiement d’un outil infecté |

||

|

Intrusion physique |

Les textes DORA, CRA et NIS 2 constituent une réponse de l’Union européenne face à l’accroissement des cyber-risques. En imposant des mesures strictes de sécurité et de résilience numérique, ils appellent les entreprises à une transformation digitale sécurisée pour renforcer la confiance des utilisateurs.

Ces nouvelles obligations sont à la fois une contrainte et une opportunité : les entreprises qui s’y conforment bénéficieront d’une meilleure sécurité opérationnelle, d’une confiance accrue de leurs clients et partenaires, et d’une résilience numérique renforcée face aux cybermenaces.

Il est donc essentiel pour les entreprises concernées d’agir dès maintenant pour assurer leur conformité et anticiper les risques numériques.